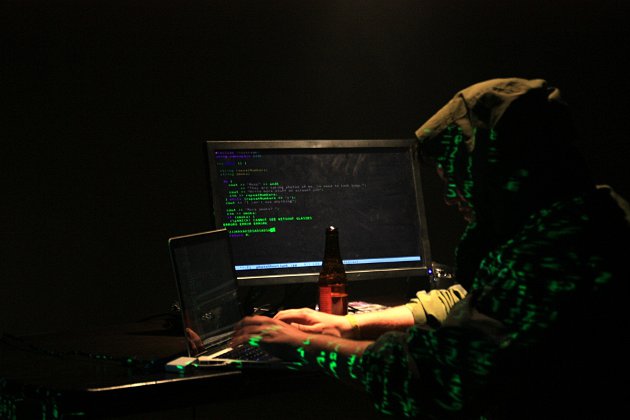

Cyberprzestępcy nie śpią, dlatego warto wiedzieć więcej.

Ataki hakerów przybierają na sile, a straty wynikające z ich działalności są coraz wyższe. Potwierdzają to przykłady zarówno ze świata, jak i z polskiego rynku. Ostatnie badania wskazują na niską świadomość zagrożeń infrastruktury IT wśród najsłabszego ogniwa - użytkowników. Niska świadomość przekłada się na wyższe ryzyko ataku ze strony hakerów, dlatego administratorzy są zmuszeni do stałego uaktualniania swojej wiedzy na temat sposobów zabezpieczeń systemów i metod działania hakerów.

Według raportu firmy Symantec „Internet Security Threat Report” wyraźnie wzrosła liczba ataków na systemy informatyczne. Hakerzy koncentrują się głównie na przejmowaniu kontroli nad dużą infrastrukturą, dzięki czemu udaje im się jednorazowo pozyskać dane milionów użytkowników. O takim trendzie świadczą przykłady ubiegłorocznych włamań do systemu firmy Adobe, skąd wyciekły dane o 150 milionach użytkowników oraz koreańskich banków, z których skradziono informacje o 105 milionach kont.

O tym, że hakerzy nie zadowalają się jednak tylko milionowymi zyskami świadczy przykład przejęcia przez nich centrali telefonicznej Politechniki Lubelskiej. Przełamali zabezpieczenia i spowodowali, że centrala VoIP automatycznie łączyła się ze wskazanymi przez nich numerami, głównie na Malediwach i w Afganistanie. Wystarczył jeden weekend i sprawnie przeprowadzony atak zakończył się rachunkiem telefonicznym na ponad 45 tysięcy złotych, który uczelnia musiała zapłacić. Konsekwencje braku nadzoru nad systemem ponieśli uczelniani informatycy, na których nałożono kary w wysokości trzech miesięcznych pensji.

Cyberprzestępcy coraz częściej decydują się na ataki ukierunkowane, których celem jest np. konkretna firma lub instytucja. Przy prowadzeniu takich działań hakerzy wykorzystują socjotechnikę, podszywają się pod inne osoby, aby wyłudzić potrzebne informacje i uzyskać dostęp do systemu informatycznego. Zadanie mają tym bardziej ułatwione, że coraz większą popularność zyskuje model BYOD (Bring Your Own Device), w którym użytkownicy wykorzystują własne laptopy, smartfony i tablety do łączenia się z siecią firmową. Hakerzy mogą wykorzystywać te urządzenia, jako punkt wejścia do sieci, co może umożliwić przeprowadzenie ataku.

Jak pokazują wyniki badania Fortinet Security Census 2013 prowadzonego wśród 3200 pracowników w wieku 21-32 lat z 20 krajów, w tym 151 Polaków, w ubiegłym roku aż o 150% wzrosła w Polsce liczba osób deklarujących gotowość do złamania korporacyjnych zasad korzystania z własnych urządzeń w miejscu pracy (w porównaniu do wyników badania Fortinet Security Census 2012). Najczęściej atakowanym urządzeniem (64% wskazań) używanym w modelu BYOD był prywatny komputer PC lub laptop, a konsekwencją działań hakerów było zarówno obniżenie wydajności działania sprzętu jak i utrata prywatnych i firmowych danych. Rzadziej atakowane były smartfony (11%) i tablety (15%), ale co istotne częściej wyciekały z nich dane niż w przypadku laptopów i komputerów PC. Niepokoić może fakt, że 16% respondentów badania Fortinet Security Census 2013 nie poinformowałoby swojego pracodawcy, gdyby ich urządzenie osobiste użyte do celów służbowych padło ofiarą ataku hakerów.

Na wzrost ilości ataków na sieci korporacyjne ma wpływ niska świadomość użytkowników na temat zagrożeń występujących w Internecie. Według „Raportu Badawczego 2014” przygotowanego przez Fundację Bezpieczniejwsieci.org, co czwarty polski Internauta nie potrafi wymienić spontanicznie żadnej metody zabezpieczeń komputera. Pocieszające jest jednak to, że trzy czwarte badanych chce wiedzieć więcej na ten temat.

O tym, czy infrastruktura IT firmy lub instytucji oprze się atakowi cyberprzestępców, często decyduje poziom świadomości administratorów na temat potencjalnych zagrożeń systemów informatycznych. Szczególnie cenna jest wiedza na temat metod działania hakerów oraz sposobów skutecznego zabezpieczania infrastruktury przed skutkami ich działalności.

„Specjalnie dla administratorów przygotowaliśmy cykl bezpłatnych dwudziestu krótkich poradników „Useful Hacking Series”, w których Paula Januszkiewicz, ekspert bezpieczeństwa IT, pokazuje, jak działają hakerzy i dzieli się użytecznymi wskazówki dotyczącymi zabezpieczania systemów informatycznych. Mam nadzieję, że materiały pobudzą do myślenia i pomogą spojrzeć na systemy inaczej. Aby otrzymywać poradniki Pauli Januszkiewicz, wystarczy zarejestrować się na stronie http://hexcode.pl/szkolenia/bezpiecze%C5%84stwo-infrastruktury/useful-hacking-series.aspx. Polecamy serię „Useful Hacking Series” administratorom zainteresowanym powiększaniem swojej wiedzy w tematyce bezpieczeństwa IT” – powiedziała Aneta Gawęcka-Malec, Manager Szkoleń w Hexcode.