Najważniejsze cyberzagrożenia 2013 r.

Według specjalistów z firmy Doctor Web, jednym z najważniejszych cyberzagrożeń w ciągu minionych 12 miesięcy była masowa wysyłka trojanów typu Encoder, wykorzystywanych do szyfrowania plików, a następnie żądania zapłaty za ich rozszyfrowanie, atakujących m.in. instytucje finansowe. W porównaniu z ubiegłym rokiem, wzrosła również popularność adware i złośliwego oprogramowania wymierzonego w urządzenia z systemem Android. Jednym z najbardziej aktywnych trojanów bankowych w 2013 r. był natomiast Zeus p2p – do końca listopada 2013 r. w Polsce miało miejsce ponad 11 tysięcy ataków z wykorzystaniem tego programu.

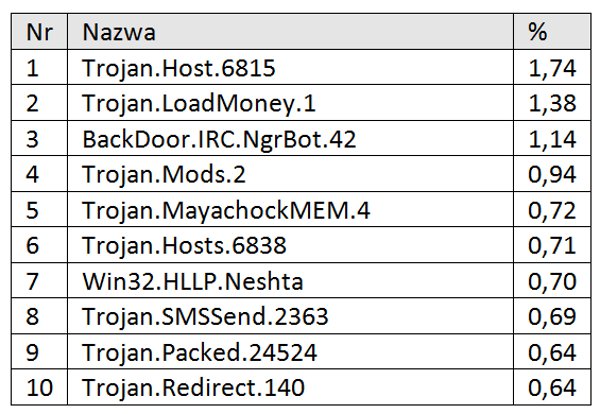

Najpopularniejsze Trojany 2013

Z zebranych danych, największym zagrożeniem ubiegłego roku było złośliwe oprogramowanie z rodziny Trojan.Host, a w szczególności odpowiedzialny za największą liczbę infekcji Trojan.Hosts.6815, przekierowujący na wskazane przez przestępców strony www wyłudzające informacje (tzw. phishing). Kolejnym istotnym zagrożeniem pod względem ilości infekcji był Trojan reklamowy Trojan.LoadMoney.1, opierający swoje działanie na ładowaniu niebezpiecznych plików.

Poniższy diagram przedstawia 10 najpopularniejszych zagrożeń 2103 r.:

Botnety

W 2013 r. eksperci zidentyfikowali kilkanaście różnych botnetów, czyli sieci złożonych z zainfekowanych komputerów. Do utworzenia jednego z nich, przestępcy użyli Trojana Win32.Rmnet.12. Jego działanie polega m.in. na wykradaniu loginów i haseł, używanych w klientach FTP. Do końca kwietnia 2013 r. liczba komputerów, na których zidentyfikowano tego Trojana, wynosiła 9,232,024, co oznaczało wzrost liczby infekcji o 2,5 mln w ciągu pierwszych trzech miesięcy ubiegłego roku. Innym przedstawicielem rodziny Rmnet był złośliwy moduł Trojan.Rmnet.19, utrudniający prawidłowe funkcjonowanie programów antywirusowych. Kolejnym przykładem botnetu była grupa komputerów zarażonych złośliwym programem BackDoor.Bulknet.739, przeznaczonym do masowej wysyłki spamu, który przestał istnieć z końcem grudnia 2013 r. Największa dystrybucja tego Trojana miała miejsce we Francji, USA, Turcji i Meksyku. Z punktu widzenia funkcjonalności, interesującym przykładem był botnet utworzony z wykorzystaniem Trojana BackDoor.Dande, dedykowanego urządzeniom z zainstalowanym oprogramowaniem do zakupu leków, który wykradał informacje o tego rodzaju zamówieniach. Poza tym zidentyfikowano groźnego Trojana Backdoor.Flashback.39, który stanowił zagrożenie dla użytkowników systemu Mac OS X. W 2012 r. botnet ten liczył ponad 800,000 zarażonych „maców”. I choć obecnie ich liczba spada, do końca 2013 r. należało do niego nadal 28,829 komputerów.

Trojany typu Encoder

Miniony rok upłynął pod znakiem masowych wysyłek z wykorzystaniem Trojanów z rodziny Trojan.Encoder, wykorzystywanych do szyfrowania plików, a następnie żądania zapłaty za ich rozszyfrowanie. W 2013 r. do baz wirusów Dr.Web dodano ponad 200 modyfikacji tego złośliwego oprogramowania, a łącznie zainfekowano ponad 6,700 urządzeń. W ostatnim czasie ataki z wykorzystaniem tego programu stały się jeszcze bardziej wyrafinowane – w celu wymuszenia okupu, cyberoszuści szyfrują np. zestawienia finansowe firm, do których przenikają poprzez złośliwe oprogramowanie dołączone do dokumentów aplikacyjnych kandydatów do pracy w danej firmie. Najpopularniejsze modyfikacje Trojanów typu Encoder to Trojan.Archivelock, znany od 2010 r. Trojan.Encoder.94, Trojan.Encoder.102, Trojan.Encoder.293, Trojan.Encoder.225, Trojan.Encoder.263, Trojan.Encoder.145 i Trojan.Encoder.215.

Równocześnie, Specjaliści odnotowali wśród cyberprzestępców malejącą popularność złośliwego oprogramowania typu Winlock, poprzez które wymuszali oni opłatę w zamian za odblokowanie ograniczenia użytkownikom dostępu do wybranych funkcji systemu, plików, czy stron internetowych.

Zagrożeni klienci e-bankowości

Ważnym zjawiskiem w ubiegłym roku były ukierunkowane ataki na klientów bankowości elektronicznej z wykorzystaniem nowych rodzajów złośliwego oprogramowania. Przykładem takiego zagrożenia okazał się Trojan.Dexter (znany także jako Alina, BlackPOS, Dexter, Vskimmer), który wyrządził wielomilionowe szkody bankom w 40 krajach. Jesienią ubiegłego roku zidentyfikowany został również Trojan.PWS.Ibank.752, stanowiący zagrożenie nie tylko dla klientów bankowości elektronicznej, ale również dla posiadaczy aplikacji biznesowych typu SAP. W zaktualizowanej wersji umożliwiał on sprawdzenie nazw działających rodzajów oprogramowania, m.in. klienta systemu SAP (zbioru aplikacji biznesowych automatyzujących zarządzanie przedsiębiorstwem). Oprogramowanie to ma charakter modułowy i często jest związane z dostępem do poufnych, wrażliwych z biznesowego punktu widzenia informacji, takich jak dane kadrowe lub księgowe. Pod koniec roku wykryty został także Trojan BackDoor.Caphaw. Dystrybuowany poprzez wiadomościami na Skype, przejmował funkcje różnych aplikacji, w tym przeglądarek i systemów bankowości elektronicznej, umożliwiając cyberprzestępcom uzyskanie dostępu do wszystkich informacji wprowadzanych przez użytkownika, w tym do loginów i haseł. Natomiast jednym z najbardziej aktywnych trojanów bankowych w 2013 r. był program Zeus p2p (Trojan.PWS.Panda). Od jesieni 2012 do końca listopada 2013 roku w Polsce miało miejsce ponad 11 tysięcy ataków z wykorzystaniem tego złośliwego oprogramowania.

Trojany reklamowe i „górnicze”

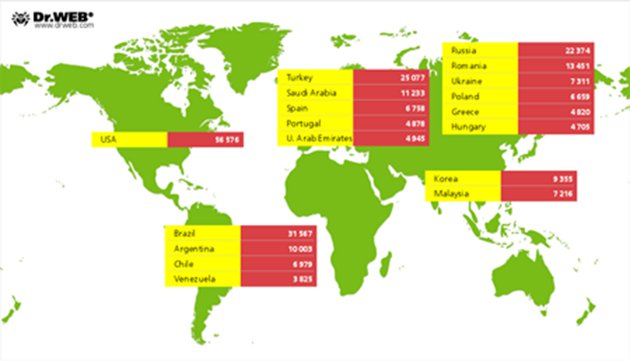

Od początku 2013 roku wzrosła liczba złośliwego oprogramowania o funkcji adware, które ma za zadanie wyświetlanie reklam przynoszących zyski oszustom. Za największą liczbę infekcji tego rodzaju odpowiada Trojan.LoadMoney.1. Inne złośliwe programu tego rodzaju, których główna funkcjonalność polega na przekierowywaniu użytkownika na niechciane, należące do cyberprzestępców adresy www to: BackDoor.Finder, Trojan.Zekos i Trojan.Mods.1. Jednym z bardziej popularnych Trojanów reklamowym zagrażających użytkownikom MacBooków okazał się w ubiegłym roku Trojan.Yontoo.1, który pobiera i instaluje na zainfekowanym komputerze wtyczkę do przeglądarki zawierającą moduł szpiegujący aktywność użytkownika komputera. Koniec 2013 roku to również czas nasilonej aktywności "górniczych" programów malware, pozyskujących Bitcoiny i Litecoiny. Pierwszym wykrytym zagrożeniem tego typu był Trojan.BtcMine.221. Jego główna funkcjonalność i związane z nią zagrożenie polega na tym, że przejmując funkcje różnych aplikacji, wykorzystuje on bez wiedzy użytkownika moce obliczeniowe jego komputera do tworzenia (tzw. wykopywania) wirtualnej waluty o nazwie Litecoin. Najwięcej zainfekowanych stacji roboczych wykryto w Stanach Zjednoczonych (56,576), Brazylii (31,567), Turcji (25,077) i Rosji (22,374); w Polsce zaś 6,659. Rozprzestrzenianie zainfekowanych komputerów według kraju przedstawiono na poniższej ilustracji.

Inne Trojany tego typu, przeznaczone do wykopywania Bitecoinów, zidentyfikowane przez specjalistów w grudniu 2013 to Trojan.BtcMine.218 i Trojan.Mods.10.

Zagrożenia dla systemu Linux

Dane z ostatniego rok dostarczają kolejnych dowodów na to, że także system Linux nie jest wolny od zagrożeń. W sierpniu zidentyfikowano trojana Linux.Hanthie, znanego również jako „Hand of Thief” („Ręka Złodzieja”).

Posiada on moduł służący do przechwytywania danych (tzw. grabber), który osadzany jest zarówno w popularnych multisystemowych przeglądarkach (Mozilla Firefox, Google Chrome, Opera), jak i w tych działających tylko w systemie Linux (Chromium i Ice Weasel). Funkcjonalność ta umożliwia rejestrowanie danych wprowadzanych przez użytkownika, m.in. na stronach banków czy w systemach płatności, i wysyłanie ich do cyberprzestępców. W czerwcu odkryto natomiast kolejną wersję trojana typu Linux.Sshdkit, który pozwala uzyskać nieautoryzowany dostęp do danych na serwerach z systemem Linux. Pozostałe zagrożenia dla systemu Linux, zidentyfikowane w ubiegłym roku przez specjalistów to: Linux.Fokirtor.1, Trojany z rodziny Linux.DDoS, Linux.Darlloz, Linux.Cdorked i Trojan Linux.Trolomod, przeznaczony do ataków na serwer Apache.

Zagrożenia dla systemu Android

Podobnie jak w ubiegłych latach, najwięcej ataków na urządzenia mobilne w 2013 r. dotyczyło urządzeń z systemem Android. W ciągu ostatnich 12 miesięcy do baz wirusów dodanych zostało 1,547 rodzajów złośliwego oprogramowania tego typu. Do najważniejszych zagrożeń należały Trojany z rodziny Android.Spy i Android.SmsSpy, wśród których jest wiele Trojanów bankowych, wykradających poufne dane w postaci kodów mTAN, służących do weryfikacji operacji bankowych. Poza tym, w porównaniu z ubiegłym rokiem, pięciokrotnie wzrosła liczba fałszywych narzędzi antywirusowych (np. Android.Fakealert). Warto także wspomnieć o złośliwych programach dla OS Android, wykorzystujących luki w oprogramowaniu – Android.Nimefas.1.origin i Android.Spy.40.origin.

Oszustwa z sieci

Nadal częste pozostają także przypadki cyberoszustw z wykorzystaniem metod inżynierii społecznej. Jej ofiarami padają często osoby w trudnej sytuacji życiowej, czy np. ludzie korzystający z portali z ofertami zatrudnienia. Odpowiadając na fałszywe ogłoszenia, są oni często proszeni o wysłanie SMS-a z potwierdzeniem danych, co jest równoznaczne z uruchomieniem dodatkowej, płatnej usługi w telefonie, bez wiedzy użytkowników. Dlatego specjaliści zalecają ostrożnie podchodzić do wszelkich podejrzanych ofert i przypadkowych znajomości w Internecie.

Perspektywy na 2014 r.

Zdaniem specjalistki z Doctor Web, Joanny Schulz-Torój: „W 2014 r. ujawnią się kolejne infekcje urządzeń mobilnych, a jednym z głównych celów ataków pozostaną użytkownicy platformy Android. Nie można wykluczyć m.in., że w najbliższym czasie pojawią się również następne botnety wymierzone w urządzenia z tym systemem, podobne do największego w historii botnetu wykrytego we wrześniu ubiegłego roku. Przyszłe realne zagrożenia to również mutacje trojanów: Encoder, Winlock, Inject i Exploit. Poza tym należy spodziewać się również kolejnych cyberataków z wykorzystaniem złośliwego oprogramowanie typu adware i Trojanów używanych do produkcji wirtualnej waluty Bitcoin.”